双滤波器原理_带通滤波器电路 lc滤波器计算公式

双滤波器原理

双滤波(Bilateral filter)是一种非线性的滤波方法,本质是基于高斯滤波,目的是解决高斯滤波造成的边缘模糊。结合图像的空间邻近度和像素值相似度的一种折处理,同时考虑空域信息和灰度相似性,达到保边去噪的目的。具有简单、非迭代、局部的特点。

双滤波器的好处是可以做边缘保存(edge preserving),一般用高斯滤波去降噪,会较明显地模糊边缘,对于高频细节的保护效果并不明显。

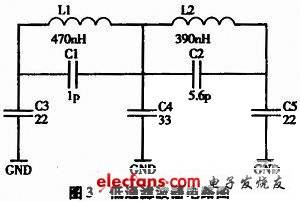

带通滤波器电路 lc滤波器计算公式

小栢给大家谈谈带通滤波器电路,以及lc滤波器计算公式应用的知识点,希望对你所遇到的问题有所帮助。

带通滤波器电路 lc滤波器计算公式

1、滤波器是由电感和电容组成的低通滤波电路所构成,它允许有用信号的电流通过,对频率较高的干扰信号则有较大的衰减。

2、由于干扰信号有差模和共模两种,因此滤波器要对这两种干扰都具有衰减作用。

3、其基本原理有三种: (1)利用电容通高频隔低频的特性,将火线、零线高频干扰电流导入地线(共模),或将火线高频干扰电流导入零线(差模); (2)利用电感线圈的阻抗特性,将高频干扰电流反射回干扰源; (3)利用干扰抑制铁氧体可将一定频段的干扰信号吸收转化为热量的特性,针对某干扰信号的频段选择合适的干扰抑制铁氧体磁环、磁珠直接套在需要滤波的电缆上即可。

本文到这结束,希望上面文章对大家有所帮助。

低通滤波器设计 二阶低通滤波器公式

关于低通滤波器设计,二阶低通滤波器公式这个很多人还不知道,今天小爱来为大家解答以上的问题,现在让我们一起来看看吧!

低通滤波器设计 二阶低通滤波器公式

1、可以这样来理解,把低通滤波器的阶数,理解成滤网。

低通滤波器设计 二阶低通滤波器公式

2、 一阶低通滤波器,就是把谐波过滤一次;两阶滤波器,就是把谐波过滤两次。

3、肯定是滤波阶数越高,滤波效果越好,但是,滤波阶数忒高了,就会导致成本提高很大,因为阶数越高,低通滤波器的电路结构越复杂,处理起来,难度就会越大。

低通滤波器设计 二阶低通滤波器公式

4、 低通滤波器的截止频率,就是指的其在3db时的频率,所以,知道其传递函数,绘出传递函数曲线,就可以确定其截止频率了。

本文到这结束,希望上面文章对大家有所帮助。

宿舍净水器过滤原理

宿舍净水器过滤工作原理:

净水器是采用阻筛过滤原理渐进式结构方式,由多级滤芯首尾串接而成,滤芯精密度由低到高依次排列,以实现多级滤芯分摊截留污物,从而减少滤芯堵塞和人工排污、拆洗的次数以及延长更换滤芯的周期。

还有一种新的设计思路是应用分质流通原理自洁式结构方式,它的设计思想不再是提供尽可能多的空间用于藏污纳污,而是采取分质原理,分离出一小部分洁净水,同时又尽可能让原水照常流通流动起来使污质随水流及时被带走,达到流水不腐。

除尘器滤芯着火原因

主要是除尘布袋表面的初始层厚度不够,烟气的温度过高所至。如果除尘器长期处理的烟气温度超过布袋的工作条件,容易使除尘布袋硬化收缩,或融化产生破洞。如果初始层厚度不够,烟气中的火星流入、或粉尘发热,也可能使除尘布袋烧出孔洞。造成除尘布袋烧毁主要体现在在线新更换的除尘布袋上。由于在线更换后未进行预涂灰,高温烟气携带火星直接触布袋,易使除尘布袋受到烧损。防止烧毁措施:确保除尘布袋表面的初始层厚度。保证排烟温度不超温(#3、#4炉的控制标准不高于180℃)。

除尘器滤芯着火原因

铁锈粉尘属二级易燃固体,其燃点和引燃能量均较低.如果铁锈粉尘的平均粒径在100~150 m 时, 燃点温度范围为240—439℃,远低于其熔化温度.粉尘的可燃性与其的粒径、成分、浓度、燃烧热以及燃烧速度等多种因素有关,粒径越小,比表面积越大,越易点燃.抛丸时产生的粉尘极细,主要成分为铁粉、铁的氧化物及灰尘,取铁锈粉尘进行点火试验,一点即着,如在风机气流的助燃下,燃烧速度很快.同时滤筒式除尘器的滤料材质一般为纸质或聚酯纤维,其中以后者居多,这两种材料均为易燃品.易燃的铁锈粉尘被引发着火有几种可能情况,燃烧火源通常是由炽热颗粒物、冲击与摩擦火花、静电火花等引起的

除尘器滤芯着火原因

布袋除尘器运行中着火并不是很罕见,因为微小的粉尘聚积过多是会自燃的,特别是煤灰等一些易燃的粉尘,除尘器的布袋要定时清洗和更换,不然会堵塞造成除尘效率下降,内部积灰聚积

wireshark过滤器 Wireshark过滤器

要让Wireshark只显示 ARP 请求帧,显示过滤器的写法

1. 协议过滤器 arp:显示所有ARP流量,包括免费ARP,ARP请求和ARP应答。 ip ipv6 tcp

wireshark过滤器 Wireshark过滤器

2. 应用过滤器 bootp:显示所有DHCP流量(基于BOOTP); dns:显示所有DNS流量,包括基于TCP传输和UDP的DNS请求和响应; tftp:显示所有TFTP(简单文件传输协议

3. 字段存在过滤器 bootp.option.

wireshark不设置过滤

wireshark不设置过滤可以这样做:

1、捕获过滤器

捕获过滤器:在抓包之前就设定好过滤条件,然后只抓取符合条件的数据包。

2、显示过滤器

显示过滤器:在已捕获的数据包集合中设置过滤条件,隐藏不想显示的数据包,只显示符合条件的数据包。

wireshark的过滤器 ip.addr、ip.src和ip.dst有什么不同?

针对wireshark最常用的自然是针对IP地址的过滤。其中有几种情况:

(1)对源地址为192.168.0.1的包的过滤,即抓取源地址满足要求的包。

表达式为:ip.src == 192.168.0.1

(2)对目的地址为192.168.0.1的包的过滤,即抓取目的地址满足要求的包。

表达式为:ip.dst == 192.168.0.1

(3)对源或者目的地址为192.168.0.1的包的过滤,即抓取满足源或者目的地址的ip地址是192.168.0.1的包。

表达式为:ip.addr == 192.168.0.1,或者 ip.src == 192.168.0.1 or ip.dst == 192.168.0.1

(4)要排除以上的数据包,我们只需要将其用括号囊括,然后使用 "!" 即可。

表达式为:!(表达式)

【Wireshark】Wireshark 过滤器表达式语法

Wireshark 的世界里有2种过滤器,分别是捕获过滤器和显示过滤器。

采用恰当的过滤器,不但能提高数据分析的灵活性,而且能让分析者更快看到自己想要的分析对象。

BPF(Berkeley Packet Filter)全称为伯克利包过滤,是一种功能非常强大的过滤语法.这个语法被广泛应用于多种数据包嗅探软件,因为大部分数据包嗅探软件都依赖于使用BPF的libpcap/WinPcap库.诸如tcpdump,wireshark等等。

捕获过滤器:wireshark 仅捕获过滤器设置的数据,其它数据不收集,用于定向分析问题。

显示过滤器:wireshark 对已经捕获的数据,进行显示设置。只是不显示的数据还是在内存中的,修改显示过滤器就可以显示出来,不适合大流量的场景。

捕获过滤器语法规则 BPF(Berkeley Packet Filter),使用 google 搜索 “BPF 语法” 能搜索到很多相关内容。

显示过滤器是对已经抓取的数据,进行显示过滤设置。 语法是 wireshark 自己的语法,可以使用 wireshark 辅助生成过滤表达式。

WireShark DisplayFilter Examples

Wireshark基础使用和表达式语法

Chapter 6. Working With Captured Packets

Wireshark入门与进阶系列之常见捕获过滤器

BPF过滤规则

wireshark设置阻止进程上网

修改TTL值为1 ,ping百度前后对比图。

修改前成功ping通,修改后ping失败。

TTL:数据报文的生存周期。在网络中每经过一个网络设备它的值-1,linux默认值是64。

TTL作用:防止数据包在公网中无限制的转发。

二、同时wireshark抓icmp包,显示发送的两个包的TTL值都为1;TTL值改为2时,抓包也得到TTL值为2;改为默认值后,回到最初状态。

三、拓展:mtr网络分析工具

1)安装mtr

2)启动mtr

3)mtr测试结果的分析

第一列:host显示的是IP地址和本机域名,这点和tracert很像;

第二列:loss%就是对应IP行的丢包率了,需要注意的是有些丢包是由于icmp的保护机制造成的,并不 代表真的丢包;

第三列:snt每秒发送数据包的数量,默认值是10,可通过参数 -c来指定发包个数;

第四列:Last显示的最近一次的返回时延;

第五列:Avg是平均值 这个应该是发送ping包的平均时延;

第六列:Best是最好或者说时延最短的;

第七列:Wrst是最差或者说时延最常的;

第八列:StDev是标准偏差,统计学名词,一种量度数据分布的分散程度标准,用以衡量数据值偏离算术平均值的程度。标准偏差越小,这些值偏离平均值就越少。

wireshark的配置

除了官网,很少有文章来说wireshark的配置的,由于研究需要,我们需要了解wireshark的配置,所以把官网的一些资料翻译下。

说明本文主要翻译官网的内容,结合自己的理解可能有所更改,也许有些错误,请谅解。

也许是软件本身比较复杂的原因,导致wireshark的配置非常多,在不同的文件夹下面,导致理解起来非常麻烦。

配置文件/文件夹 描述 unix/linux 文件夹 windows 下

1)preferences 对话框的偏好设置 /etc/wireshark.conf $HOME/.wireshark/preferences %WIRESHARK%\wireshark.conf, %APPDATA%\Wireshark\preferences

2)recent 最近GUI设置(最近文件列表) $HOME/.wireshark/recent %APPDATA%\Wireshark\recent

3)cfilters 抓包过滤 $$HOME/.wireshark/cfilters %APPDATA%|%WIRESHARK%\Wireshark\cfilters

4)dfilters 显示过滤器 $HOME/.wireshark/dfilters %APPDATA%|%WIRESHARK%\Wireshark\dfilters

5) colorfilters 颜色规则 $HOME/.wireshark/colorfilters %APPDATA%|%WIRESHARK%\Wireshark\colorfilters

6) disabled_protos 禁止协议 $HOME/.wireshark/disabled_protos %APPDATA%|%WIRESHARK%\Wireshark\disabled_protos

7)ethers 以太网名称解析 /etc/ethers $HOME/.wireshark/ethers %APPDATA%|%WIRESHARK%\Wireshark\ethers

**8)manuf ** 以太网名称解析 /etc/manuf $HOME/.wireshark/manuf %APPDATA%|%WIRESHARK%\Wireshark\manuf

9) 主机 IPV4和IPV6名称解析 /etc/hosts ,$HOME/.wireshark/hosts %APPDATA%|%WIRESHARK%\Wireshark\hosts

10) subnets IPV4子网名称解析 /etc/subnets $HOME/.wireshark/subnets %APPDATA%|%WIRESHARK%\Wireshark\subnets

11)ipxnets IPX名称解析 /etc/ipxnet $HOME/.wireshark/ipxnets %APPDATA%|%WIRESHARK%\Wireshark\ipxnets

12)plugins 插件目录 /usr/share/wireshark/plugins /usr/local/share/wireshark/plugins $HOME/.wireshark/plugins %APPDATA%|%WIRESHARK%\Wireshark\plugins

13)temp 临时文件 环境变量:TMPDIR 环境变量:TMPDIR 或TEMP

windows下的目录说明:

%APPDATA%指向个人配置文件夹,例如:( C:\Documents and Settings\

\Application Data 详细信息请参见: 第A.3.1节“Windows配置文件” ),

%WIRESHARK%指向Wireshark程序文件夹,例如: C:\Program Files\Wireshark

preferences/wireshark.conf

这个文件包括wireshark的偏好配置,包括默认的抓包和显示包等,简单的text语句显示格式如下:

variable:value

在程序启动的时候读取这个配置,在你更改“首选项”的时候将数据写入到文件。

可以看下界面,内容是相当丰富。

最近配置,此文件包含各种GUI相关设置,如主窗口位置和大小,最近的文件列表等。它是一个包含以下形式语句的简单文本文件:

variable:value

此文件包含已经定义和保存的所有捕获过滤器。它由一行或多行组成,每行包括以下格式:

"

"

在捕获过滤器对话框中按“保存”按钮时保存到文件,程序启动时候读取配置

此文件包含已经定义和保存的所有显示过滤器,它由一行或多行组成,每行包含以下格式:

"

"

此文件包含已经定义和保存的所有滤色器,它由一行或多行组成,每行包括以下格式:

程序启动时候读取,在颜色规则对话框中设置保存按钮的时候保存。

每行表示一个禁止的协议名,下面给出一些列子:

当Wireshark尝试将以太网硬件地址转换为名称时,它会查询 表A.1“配置文件和文件夹概述”中 列出的 文件 。如果在/etc/ethers中找不到地址,Wireshark将查找$ HOME /.wireshark/ethers

这些文件中的每一行由一个硬件地址和由空格分隔的名称组成。硬件地址的数字由冒号(:),短划线( - )或句点(。)分隔。以下是一些例子:

启动时候读取,但是不会写。

Wireshark使用 表A.1“配置文件和文件夹概述”中 列出的文件将 以太网地址的前三个字节转换为制造商名称。此文件具有与ethers文件相同的格式,但地址长度为三个字节。

一个例子是:

启动时候读入,但是不写。

Wireshark使用 表A.1“配置文件和文件夹概述”中 列出的 文件 将IPv4和IPv6地址转换为名称。

此文件的格式与Unix系统上通常的/ etc / hosts文件相同。

一个例子是:

只加载,但是不写入。

Wireshark使用 表A.1“配置文件和文件夹概述”中 列出的文件将 IPv4地址转换为子网名称。如果未找到来自hosts文件或DNS的完全匹配,Wireshark将尝试部分匹配该地址的子网。

此文件的每一行都包含一个IPv4地址,一个仅由'/'分隔的子网掩码长度和一个用空格分隔的名称。虽然地址必须是完整的IPv4地址,但随后会忽略超出掩码长度的任何值。

一个例子是:

部分匹配的名称将打印为“subnet-name.remaining-address”。例如,上面子网下的“192.168.0.1”将打印为“ws_test_network.1”; 如果上面的掩码长度是16而不是24,则打印的地址将是“ws_test_network.0.1”。

此文件中的设置在程序启动时读入,并且从不由Wireshark写入。

Wireshark使用 表A.1“配置文件和文件夹概述”中 列出的 文件 将IPX网络号转换为名称。

一个例子是:

此文件中的设置在程序启动时读入,并且从不由Wireshark写入。

Wireshark在 表A.1“配置文件和文件夹概述”中 列出的目录中搜索插件 。按列出的顺序搜索它们。

如果你开始一个新的捕获并且没有为它指定文件名,Wireshark使用这个目录来存储该文件; 请参见 第4.7节“捕获文件和文件模式” 。

如果你开始一个新的捕获并且没有为它指定文件名,Wireshark使用这个目录来存储该文件; 请参见 第4.7节“捕获文件和文件模式” 。

wireshark能抓取局域网所有ip吗

Wireshark可以抓取局域网内的所有IP数据包,只要Wireshark正在监听该局域网所连接的网络接口,就可以捕获所有通过该网络接口传输的数据包,包括局域网内的所有IP数据包。

要抓取局域网内的所有IP数据包,您需要先打开Wireshark,并选择要监听的网络接口。这可以通过单击Wireshark窗口中的“Capture Options”按钮来完成,然后选择您想要捕获的网络接口,例如以太网接口、无线接口等。

然后,您可以单击Wireshark窗口中的“Start”按钮开始抓取数据包。Wireshark将捕获通过该网络接口传输的所有数据包,包括局域网内的所有IP数据包。如果您想要进一步过滤数据包以查看特定的IP流量,可以使用Wireshark的过滤器功能来完成。

需要注意的是,Wireshark是一个功能强大的网络抓包工具,需要一定的网络和技术知识才能使用。如果您不熟悉网络和数据包的工作原理,建议在使用Wireshark之前先了解相关知识,并谨慎操作。

如何通过wireshark抓取某个指定网站的数据包?

运行wireshark软件,选择无线网络连接,点击start,进入捕包界面,在filter(过滤器)的方框中,输入http。 点击右侧的apply(应用),就能捕获指定的网站数据包。

用wireshark软件捕获http数据包的方法步骤:

1、运行wireshark软件,进入主界面。

2、在左侧网卡区域,点击选择网卡。目前这里是无线网卡,就选择无线网络连接。

3、点击start,进入捕包界面。

4、在filter(过滤器)的方框中,输入http。

5、 点击右侧的apply(应用)。此时,进入捕包状态。若在浏览器中浏览网页,就能捕获其中的http数据包。

史密斯净水器滤芯提醒原理是什么

原理有三种:

第一种:按时间计算。

标准:净水器的滤芯需要更换时,净水器会自动报警。

第二种:按流量计算。

标准:净水器滤芯的流量用完后,净水器会自动报警。

第三种:按压力差计算。

标准:滤芯的过滤堵塞程度达到限值,就会报警。

wireshark过滤器(wireshark过滤器使用)

关于wireshark过滤器,wireshark过滤器使用这个很多人还不知道,今天小天来为大家解答以上的问题,现在让我们一起来看看吧!

1、 Wireshark 的世界里有2种过滤器,分别是捕获过滤器和显示过滤器。

2、 采用恰当的过滤器,不但能提高数据分析的灵活性,而且能让分析者更快看到自己想要的分析对象。

3、 BPF(Berkeley Packet Filter)全称为伯克利包过滤,是一种功能非常强大的过滤语法.这个语法被广泛应用于多种数据包嗅探软件,因为大部分数据包嗅探软件都依赖于使用BPF的libpcap/WinPcap库.诸如tcpdump,wireshark等等。

4、 捕获过滤器:wireshark 仅捕获过滤器设置的数据,其它数据不收集,用于定向分析问题。

wireshark过滤器(wireshark过滤器使用)

5、 显示过滤器:wireshark 对已经捕获的数据,进行显示设置。

wireshark过滤器(wireshark过滤器使用)

6、只是不显示的数据还是在内存中的,修改显示过滤器就可以显示出来,不适合大流量的场景。

7、 捕获过滤器语法规则 BPF(Berkeley Packet Filter),使用 google 搜索 “BPF 语法” 能搜索到很多相关内容。

wireshark过滤器(wireshark过滤器使用)

8、 显示过滤器是对已经抓取的数据,进行显示过滤设置。

9、 语法是 wireshark 自己的语法,可以使用 wireshark 辅助生成过滤表达式。

10、 WireShark DisplayFilter Examples Wireshark基础使用和表达式语法 Chapter 6. Working With Captured Packets Wireshark入门与进阶系列之常见捕获过滤器 BPF过滤规则 。

本文到这结束,希望上面文章对大家有所帮助。

一氧化碳滤毒盒过滤原理

使用滤毒罐时,含有一氧化碳的空气经过滤尘层进入干燥剂药层,它可以有效的过滤空气中的水分,防止触媒中毒失效。

经干燥的气体进入触媒层进行氧化反应,将有毒的一氧化碳氧化成无毒的二氧化碳气体。

再通过热交换器降温后,经口具供使用者吸气,呼出的气体经呼气阀直接排出。

为避免因晃动或碰撞使药粒层产生自由空间,滤毒罐采用了补偿弹簧装置。

超声波加湿器工作原理 原理是什么

1、采用高频震荡(震荡频率为1.7mhz,超过人的听觉范围),通过雾化片的高频谐振,将水抛离水面而产生自然飘逸的水雾。

2、一是加湿量。这是加湿器最重要的参数,有些企业为迎合消费者追求大加湿量的心理,随意标大加湿量,所以标准严格规定加湿量不应低于产品额定加湿量的标称值。

3、二是加湿效率。指加湿器实际加湿量和输入功率的比值,反应了单位功耗能够产生多少加湿量,是衡量加湿器性能优劣的一个重要指标。为了指导消费者购买节能环保的产品、促进各企业开发更加高效的产品,标准将该指标分为a、b、c、d四个等级。

4、三是噪声。考虑到加湿器可能在卧室中使用,如果噪声过大将会对消费者产生一定的影响,所以标准对噪声指标进行了严格的限制。

5、四是蒸发芯(器)使用寿命。对于直接蒸发式加湿器,蒸发芯(器)是对性能影响最大的部件。随着加湿器的不断使用,蒸发芯(器)的效率会不断降低,加湿量也随之不断下降。标准规定当加湿器的加湿量降低至初始加湿量的50%时,视为蒸发芯失效。对于可更换的蒸发芯(器),其使用寿命应不小于1000小时。

6、五是针对许多加湿器都带有软化水、湿度显示等辅助功能,为了防止某些产品明明不具有此功能,或此功能不能起到相应的效果,而通过虚假宣传的手段来误导消费者,标准对这些辅助功能也提出了具体的要求:对于软水器,标准规定经软水器软化后,水的硬度应不超过100mg/l。

软水器在失效前,软化的总水量也不应少于100l。对于湿度显示,规定在相对湿度为30%~70%的范围内,其湿度显示的误差应在±10%以内,以免误差太大反而对消费者产生误导。此外标准还规定,由于水位会对某些加湿器的性能产生明显的影响,所以加湿器应该具有水位保护功能,以防消费者在不知情的情况下使加湿器长期处于低性能、低效率的工作状态。